無線LANに対する攻撃の検証及び対策

WPA2に対する辞書攻撃 対策へ

検証内容

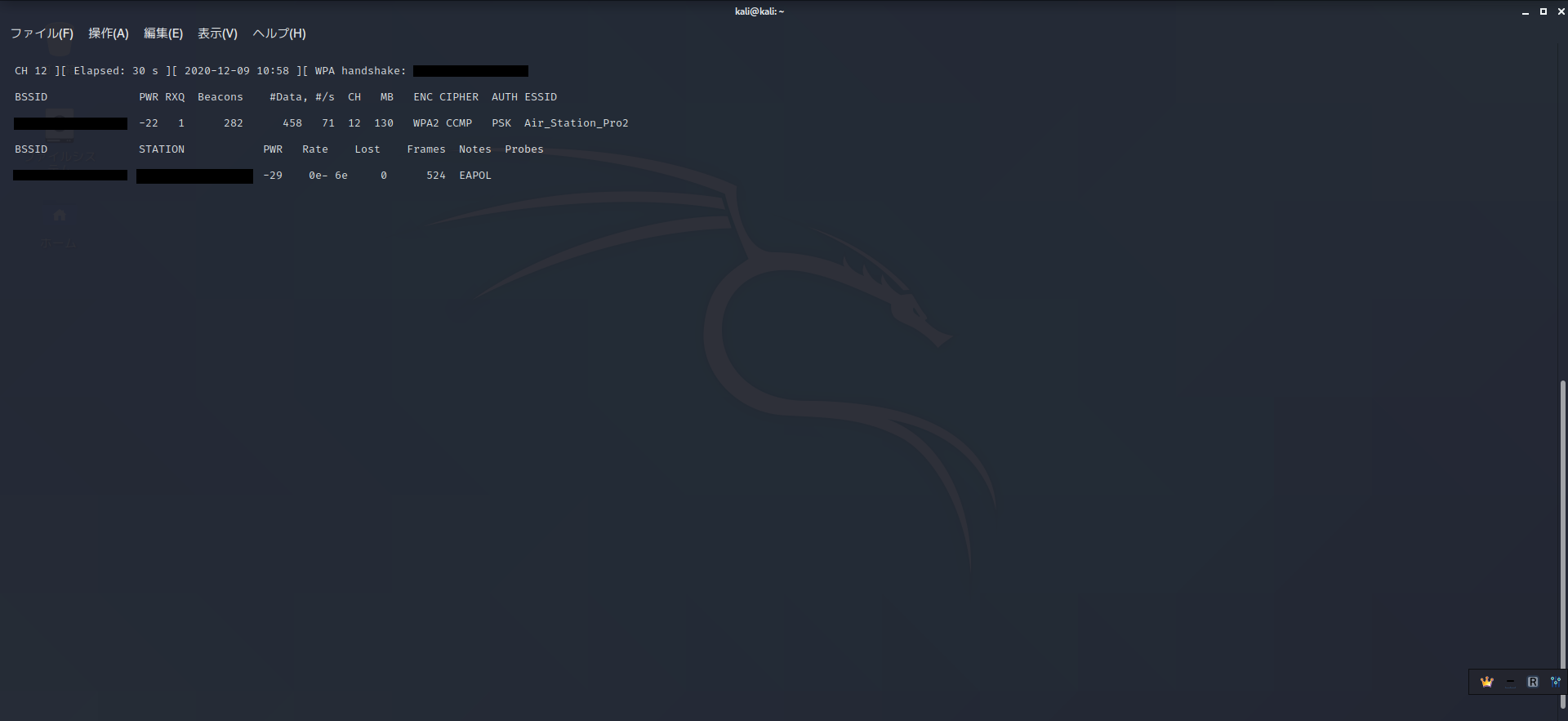

認証方式をWPA-PSK、WPAタイプをWPA2-PSK、暗号化方式をAESにしたAPに対し、辞書攻撃を行い、事前共有キーを解析する。

具体的な手法としては、解析対象のAPと無線通信を行っている端末間のWPAshakehandを傍受し、それを元に解析を行う。

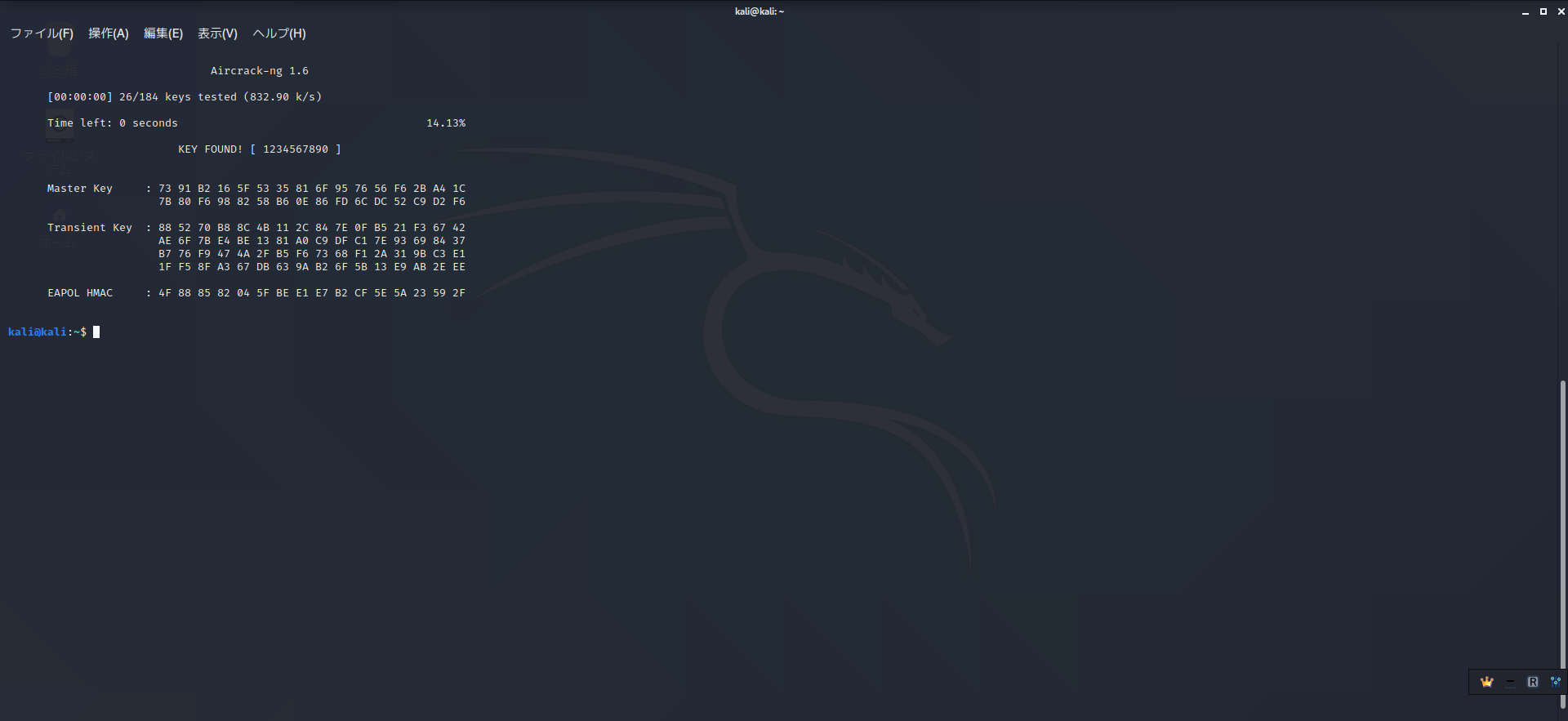

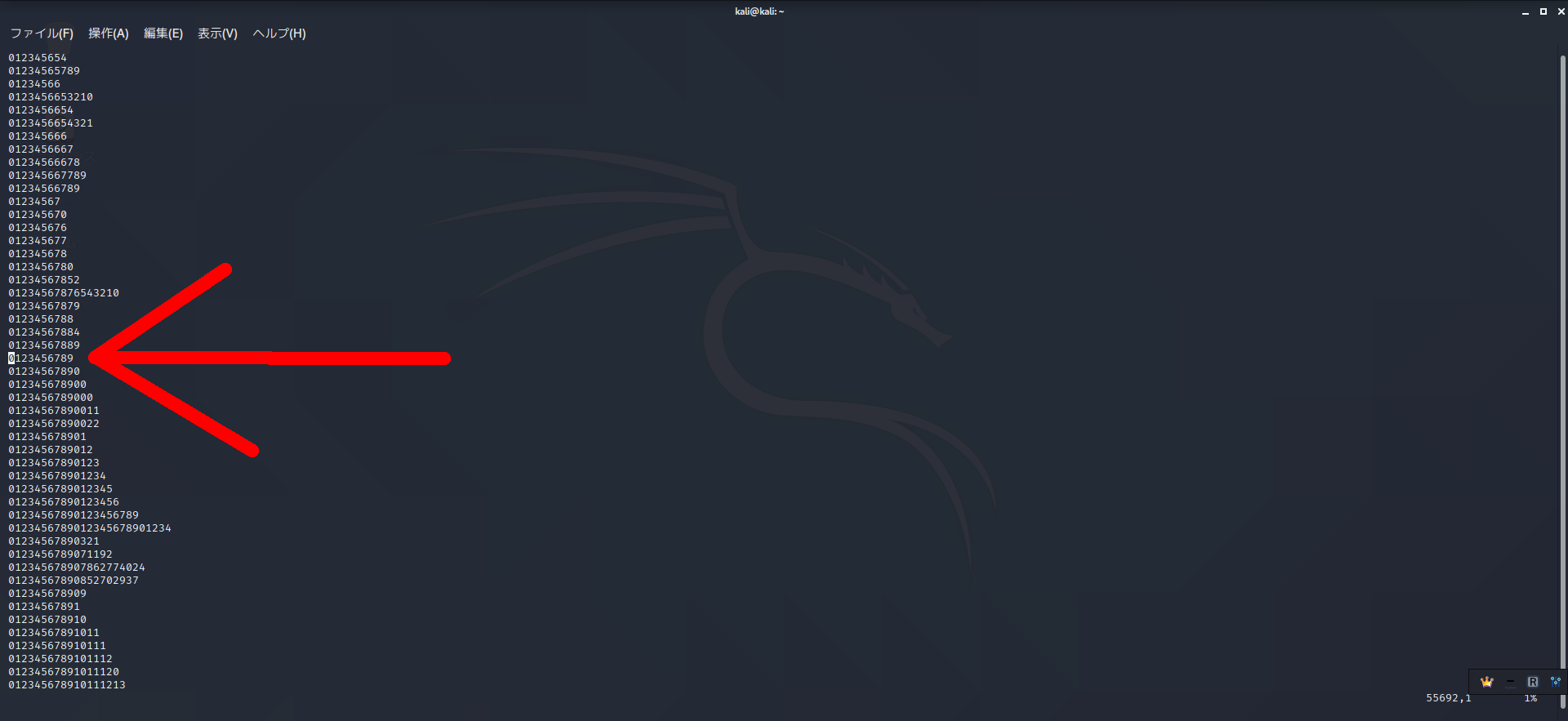

今回は、検証時間短縮のため、すぐに思いつく設定しやすいであろうパスワードを類推した辞書ファイルを作成し、それで攻撃を行い、合致するキーが存在しない場合インターネットに存在する辞書ファイルで攻撃を行う。

結果、「1234567890」はすぐに思いつく設定しやすいであろうパスワードのくくりに入っており、ほんの数秒足らずで解析することができた。

また、インターネットに存在する辞書ファイルを閲覧したところ、「1234567890」が存在することが分かっている。

その辞書ファイルの55692行目に「1234567890」があり、検証に用いたツールは秒間約1,450個のキーを検証できるため、インターネットに存在する辞書ファイルで攻撃を行った場合、約38.4秒で解析が完了すると推測できる。

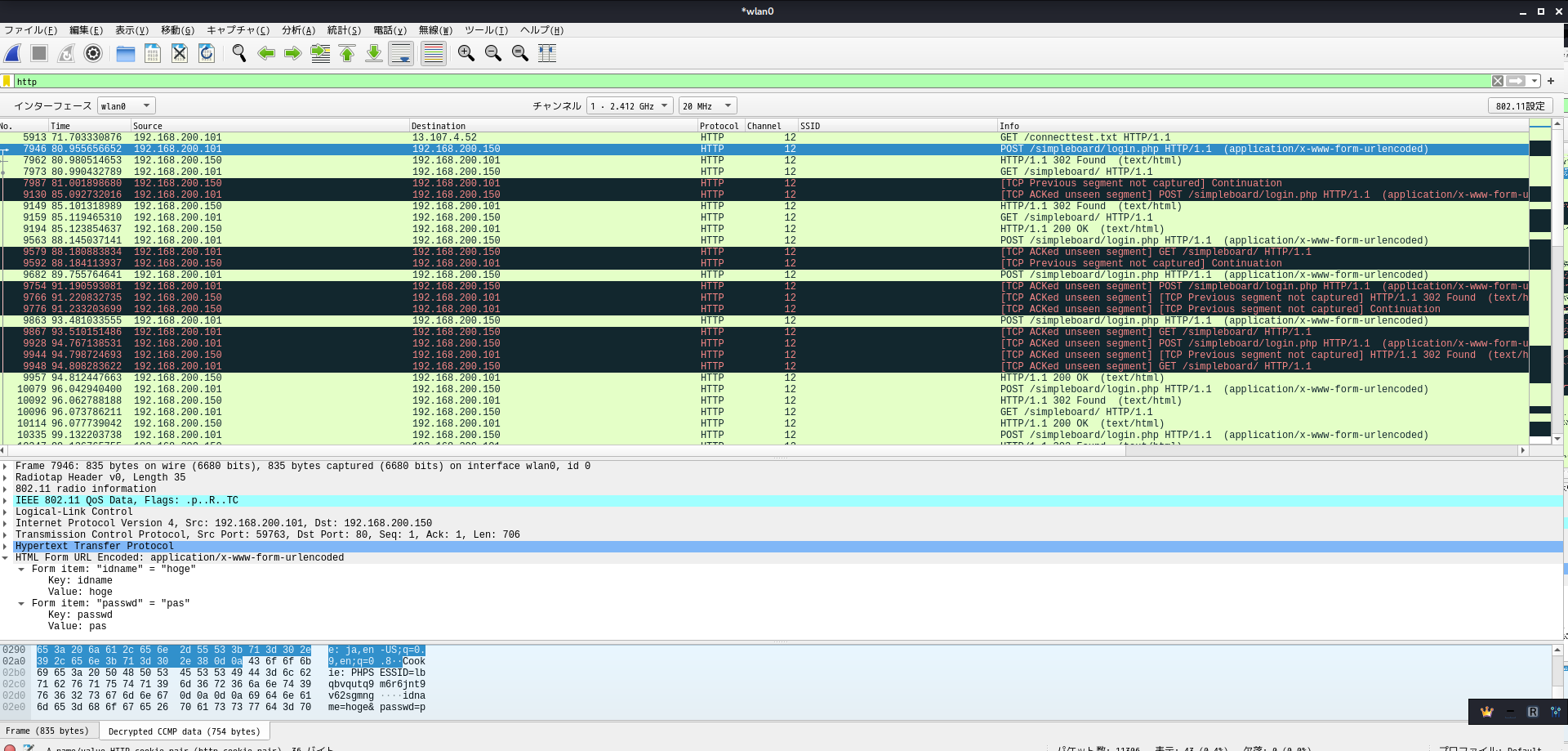

今回は解析が完了した後、Wiresharkにwpa/pskキーを設定し、解析対象のAPと無線通信を行っている端末のhttp通信を復号し、postデータを吸い出した。

対策

- パスワードを意味のない文字列にする。

- 単語を組み合わせて使うなら3つ以上連結する、単語の間にアンダーバー(_)を入れる等の工夫をする。

- 英単語の使用を避ける。

- 名前+誕生日など自分の情報を使わない。